В наши дни каждая человеческая деятельность тесно связана с вычислительными системами. Этот вычислительная техника реализован во всех приложениях в области здравоохранения, образования, банковского дела, программного обеспечения и маркетинга. Но у вас может возникнуть вопрос, как организации защищают свою информацию и как конфиденциальны ваши банковские операции. Ответ на все эти вопросы - «Криптография». Почти 90% интернет-сайтов реализуют любой тип криптографической службы для обработки своих конфиденциальных данных. Кроме того, криптография защищает информацию Gmail в зашифрованном формате, поскольку эти данные перемещаются по всем центрам обработки данных Google. Таким образом, криптография выступает как фундаментальная функция для защиты общей информации.

Что такое криптография?

Криптография - это метод передачи защищенных данных и обмена данными с помощью нескольких кодов, так что только предназначенный человек знает о фактической передаваемой информации. Эта форма процесса перехватывает несанкционированный доступ к данным. Таким образом, само название указывает на то, что «крипта» относится к «скрытому» или «письму». Кодирование информации в криптографии следует математическим гипотезам и немногим вычислениям, описываемым как алгоритмы. Закодированные данные передаются таким образом, что затрудняет поиск исходных данных. Эти наборы правил используются в процедурах цифровой подписи, аутентификации для защиты данных, разработки криптографических ключей и для защиты всех ваших финансовых транзакций. В основном организации используют криптографию для достижения следующих целей:

Конфиденциальность - Передаваемые данные не должны быть известны посторонним лицам, за исключением предполагаемого лица.

Надежность - данные не могут быть изменены при хранении или передаче между отправителем и получателем без каких-либо изменений.

Безотказность - Как только данные переданы, отправитель не имеет возможности отрицать их на более поздних этапах.

Аутентификация - И отправитель, и получатель должны подтвердить свою личность в отношении переданных и полученных данных.

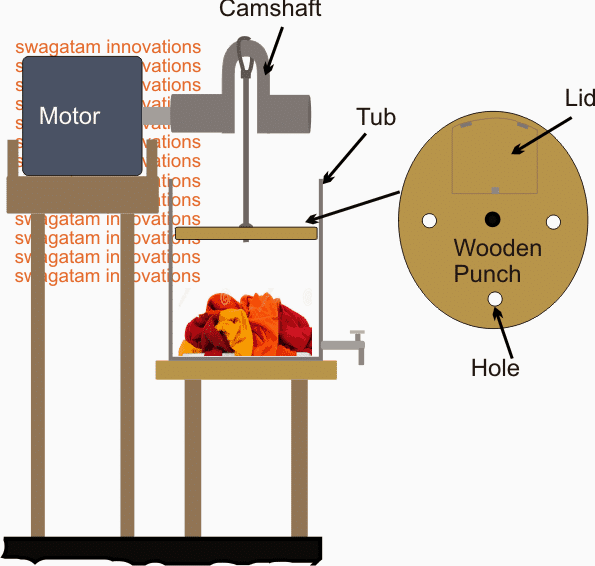

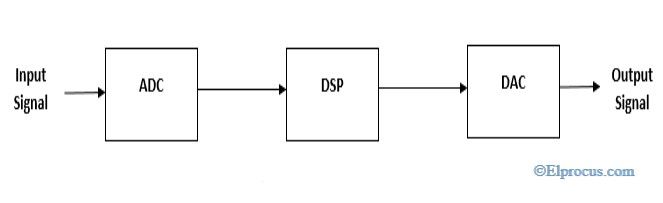

основной поток криптографии

Типы криптографии

В криптография , шифрование информации подразделяется на три типа, которые обсуждаются ниже:

Криптография с симметричным ключом - Это также называется криптографией с закрытым или секретным ключом. Здесь и получатель информации, и отправитель используют один ключ для шифрования и дешифрования сообщения. В этом методе часто используется криптография AES (Advanced Encryption System). Подходы, реализованные с помощью этого типа, полностью оптимизированы и быстрее. Несколько типов криптографии с симметричным ключом

- Блокировать

- Блочный шифр

- DES (система шифрования данных)

- RC2

- ИДЕЯ

- Blowfish

- Потоковый шифр

симметричное шифрование

Криптография с асимметричным ключом

Это также называется криптографией с открытым ключом. Он использует разнообразный и защищенный метод передачи информации. Используя пару ключей, и отправитель, и получатель выполняют процессы шифрования и дешифрования. Закрытый ключ хранится у каждого человека, а открытый ключ используется в сети, так что сообщение может быть передано через открытые ключи. В этом методе часто используется криптография RSA. Метод открытого ключа более безопасен, чем метод закрытого ключа. Некоторые виды криптографии с асимметричным ключом:

- ЮАР

- DSA

- PKC

- Техника эллиптических кривых

асимметричное шифрование

Хеш-функция

Принятие произвольной длины сообщения на входе и доставка фиксированной длины вывода - это алгоритм, за которым следует хэш-функция. Это также называется математическим уравнением, в котором числовые значения используются в качестве входных данных для создания хэш-сообщения. Для этого метода не потребуется никакого ключа, поскольку он работает в одностороннем сценарии. Существуют различные раунды операций хеширования, и каждый раунд рассматривает ввод как массив последнего блока и генерирует активность последнего раунда в качестве вывода. Некоторые из функций хеш-функции:

- Дайджест сообщения 5 (MD5)

- RIPEMD

- Водоворот

- SHA (алгоритм безопасного хеширования)

хеш-функция

Инструменты криптографии

Криптография инструменты более полезны в ситуациях подтверждения подписи, подписи кода и для выполнения других криптографических операций. Вот широко используемые инструменты криптографии.

Маркер безопасности

Этот токен используется для проверки пользователя. Маркер безопасности должен быть зашифрован для защищенного обмена информацией. Кроме того, он обеспечивает полную сохранность состояния для протокола HTTP. Таким образом, созданный на стороне сервера токен используется браузером для продолжения работы с состоянием. В общем, это метод, который перемещается с удаленной аутентификацией.

JCA

Это инструмент, используемый для авторизации процесса шифрования. Этот инструмент можно назвать криптографическими библиотеками Java. Эти библиотеки Java включены в предопределенные действия, которые необходимо импортировать перед внедрением. Хотя это библиотека Java, она работает пропорционально другим фреймворкам и, таким образом, поддерживает разработку нескольких приложений.

SignTool.exe

Это популярный инструмент, который в основном используется Microsoft для подписи файлов. Добавление подписи и отметки времени к любому типу файла - важная функция, поддерживаемая этим инструментом. С помощью отметки времени в файле он позволяет аутентифицировать файл. Вся функция SignTool.exe обеспечивает повышенную надежность файла.

Докер

Используя докер, можно создавать огромные приложения. Информация, хранящаяся в докере, полностью зашифрована. При этом необходимо строго соблюдать криптографию, чтобы двигаться с шифрованием данных. Кроме того, как файлы, так и информация зашифрованы, что позволяет никому не получить доступ к вещам, не имеющим точного ключа доступа. Docker также рассматривается как облачное хранилище, позволяющее пользователям управлять информацией либо на выделенном, либо на общем доступе. сервер .

CertMgr.exe

Это установочный файл в формате с расширением .exe. CertMgr подходит для управления различными сертификатами. Наряду с этим, он даже обрабатывает CRL, где это списки отзыва сертификатов. Целью криптографии при разработке сертификатов является обеспечение большей защиты информации, которой обмениваются стороны, и этот инструмент поддерживает добавление дополнительных битов для защиты.

Аутентификация с использованием ключа

Здесь зашифрованная информация должна быть расшифрована с помощью ключей. Обычная информация легко понимается каждым, тогда как зашифрованная информация известна только предназначенному пользователю. Этот инструмент имеет два типа методов шифрования, а именно:

- Криптография с симметричным ключом

- Криптография с асимметричным ключом

Таким образом, инструменты криптографии в основном используются во всех защищенных операциях, и существует множество инструментов, из которых пользователи могут выбрать тот, который им нужен.

Алгоритмы

В алгоритмы криптографии включая следующее.

В этом домене Интернета вещей безопасность важнее всего. Хотя на практике существует множество механизмов безопасности, они не позволяют создавать современные интеллектуальные приложения, в основном для программного обеспечения, работающего с оборудованием с ограниченными ресурсами. Вследствие этого на практике стали применяться криптографические алгоритмы, обеспечивающие повышенную безопасность. Итак, некоторые из криптографических алгоритмов следующие:

Тройной DES

Взяв за основу традиционный механизм DES, тройной DES в настоящее время реализован в подходах к безопасности. Эти алгоритмы позволяют хакерам получить знания, которые необходимо преодолеть простым подходом. Этот подход широко применялся на многих предприятиях. Triple DES работает с 3 ключами по 56 бит на каждый ключ. Полная длина ключа составляет максимум бит, в то время как эксперты утверждают, что 112-битная интенсивность ключа более вероятна. Этот алгоритм обеспечивает надежное аппаратное шифрование для банковских учреждений, а также для других отраслей.

Blowfish

Чтобы заменить подходы Triple DES, в основном был разработан Blowfish. Этот алгоритм шифрования разделяет сообщения на часы, имеющие 64 бита, и шифрует эти часы отдельно. Захватывающая особенность Blowfish - это его скорость и эффективность. Поскольку это открытый алгоритм для всех, многие извлекли выгоду из его реализации. Во всех сферах ИТ-области, от программного обеспечения до электронной коммерции, этот алгоритм используется, поскольку он демонстрирует обширные возможности для защиты паролем. Все это позволяет этому алгоритму быть самым известным на рынке.

ЮАР

Один из алгоритмов шифрования с открытым ключом, используемый для шифрования информации, передаваемой через Интернет. Это был широко используемый алгоритм в методологиях GPG и PGP. RSA классифицируется как алгоритм симметричного типа, поскольку он выполняет свою работу с использованием пары ключей. Один из ключей используется для шифрования, а другой - для дешифрования.

Twofish

Этот алгоритм реализует ключи для обеспечения безопасности, и, поскольку он относится к симметричному методу, необходим только один ключ. Ключи этого алгоритма имеют максимальную длину 256 бит. Из наиболее доступных алгоритмов Twofish в основном известен своей скоростью и идеален для реализации как в аппаратных, так и в программных приложениях. Кроме того, это открытый алгоритм, который многие уже выполняли.

AES (расширенный стандарт шифрования)

Это метод алгоритма, пользующийся наибольшим доверием администрации США и многих других предприятий. Несмотря на то, что это эффективно работает в форме 128-битного шифрования, 192 и 256 бит в основном используются для огромных операций шифрования. Будучи настолько неуязвимым для всех хакерских систем, метод AES получает широкие аплодисменты за шифрование информации в частном домене.

Приложения криптографии

Заявки на криптография как показано ниже.

Обычно криптография применялась только в целях безопасности. Сургучные печати, ручные подписи и другие виды безопасность методы обычно использовались, чтобы убедиться в надежности и точности передатчика. А с появлением цифровых передач безопасность становится более важной, и тогда механизмы криптографии начали опережать ее использование для обеспечения максимальной секретности. Ниже рассматриваются некоторые из приложений криптографии.

Сохранение секретности при хранении

Криптография позволяет хранить зашифрованные данные, позволяя пользователям избежать серьезной дыры в обходе хакеров.

Надежность передачи

Обычный подход, обеспечивающий надежность, состоит в том, чтобы вычислить контрольную сумму переданной информации и затем передать соответствующую контрольную сумму в зашифрованном формате. Когда получена и контрольная сумма, и зашифрованные данные, данные снова проверяются и сравниваются с переданной контрольной суммой после процесса дешифрования. Таким образом, эффективные криптографические механизмы более важны для обеспечения надежности передачи сообщений.

Подтверждение личности

Криптография тесно связана с подходом к использованию паролей, и инновационные системы, вероятно, используют надежные криптографические методы вместе с физическими методами отдельных лиц и коллективными секретами, предлагая высоконадежную проверку личности.

Примеры

В примеры криптографа y включить следующее.

В наши дни одним из ярких примеров криптографического шифрования является сквозное шифрование в WhatsApp. Эта функция включена в WhatsApp через модель асимметрии или через методы открытого ключа. Здесь только предназначенный член знает о фактическом сообщении. После завершения установки WhatsApp открытые ключи регистрируются на сервере, а затем передаются сообщения.

Следующее применение криптографии в реальном времени - цифровые подписи. В ситуации, когда два клиента должны подписать документы для бизнес-операции. Но когда два клиента никогда не встречаются друг с другом, они могут не поверить друг другу. Затем шифрование цифровых подписей обеспечивает улучшенную аутентификацию и безопасность.

Поскольку кибератаки постоянно развиваются, безопасность должна быть более необходимой, и поэтому методологии криптографии также становятся более заметными. Эти криптографические алгоритмы не только разочаровывает хакерские действия, но и не показывает возможности для их появления. Получите представление о том, какие другие инструменты и технологии доступны в криптографических сценариях?